🚀 لقد رفعت CloudSek جولة B1 من السلسلة B1 بقيمة 19 مليون دولار - تعزيز مستقبل الأمن السيبراني التنبؤي

اقرأ المزيد

تحاكي APT73/BASHE، وهي مجموعة برامج الفدية الناشئة حديثًا والنشطة منذ أبريل 2024، المجموعات القائمة مثل LockBit. تستهدف المؤسسات متوسطة الحجم التي تتراوح إيراداتها السنوية بين 10 ملايين دولار و 500 مليون دولار، وتشمل ضحاياها قطاعات الخدمات المالية وتكنولوجيا المعلومات والبنوك والتصنيع. إنهم يركزون على استخراج البيانات الحساسة لإنشاء واجهة شرعية لمطالبهم، مع إعطاء الأولوية للأهداف في أمريكا الشمالية وأوروبا وآسيا. على الرغم من علامات قلة الخبرة، تشير استراتيجياتها التكيفية إلى إمكانية النمو السريع.

تزدهر مجموعة Bashe ransomware بناءً على الادعاءات الكاذبة والانتصارات الملفقة، وتعمل أكثر من مجرد محتالين انتهازيين في عالم الجرائم الإلكترونية. إن استراتيجيتهم في الحصول على الفضل في الهجمات التي لم يرتكبوها ليست سوى محاولة يائسة لتضخيم أهميتها لجذب الشركات التابعة المشروعة لبرامج الفدية. بدلاً من إظهار البراعة التقنية الحقيقية، يعتمد Bashe على الخداع وشاشات الدخان ويتلاعب بعيناتها عن طريق إخفاء معلومات التعريف الشخصيمما يزيد من صعوبة التحقق من صحة ادعاءاتهم. تحت الواجهة، فإن افتقارهم إلى الأصالة يجعلهم مثالًا رئيسيًا على عدم كفاءة المجرمين الإلكترونيين والمسرحيات المبالغ فيها.

تدعي مجموعة Bashe Ransomware زورًا مسؤوليتها عن الهجمات لاكتساب السمعة ودعوة الجهات الفاعلة ذات المصداقية في مجال التهديد إلى البرنامج التابع لها. يساعدهم هذا التكتيك على إبراز صورة القوة والتأثير، مما يغري مجرمي الإنترنت الآخرين للتعاون معهم.

نعتقد أن الشركات التابعة قد انضمت إليها بالفعل أو ستنضم إليها على الأرجح في المستقبل القريب، مدفوعة بالضجيج الإعلامي الذي يولده هؤلاء الأفراد.

فيما يلي بعض الأهداف الأخيرة جنبًا إلى جنب مع الجداول الزمنية لتواريخ نشرها على DLS:

المخطط الزمني:

1. 20 يناير 2025: أعلنت مجموعة Bashe ransomware على موقع تسريب البيانات الخاص بها أنها اخترقت قائمة ماليندو إير في بنغلاديش معلومات تحديد الهوية الشخصية للركاب.

بعد إجراء مزيد من التحليل وفحص العينة المقنعة المدرجة على موقع Ransomware DLS، تم تحديد أن هذه إعادة نشر لتسرب بيانات Malindo Air الذي حدث في الأصل في مارس 2019.

للتأكد من أن المنشور الذي نشره Bashe هو مجرد إعادة نشر للبيانات القديمة، اخترنا عشوائيًا أسماء من العينة التي قدمتها Bashe وقمنا بفحصها مقابل التنازلات. تم العثور على جميع الأسماء المختارة عشوائيًا لتكون جزءًا من نفس تسرب بيانات Malindo Air الذي حدث في عام 2019.

2. 15 يناير 2025: أعلنت Bashe عن تسريب آخر على موقع تسريب البيانات الخاص بها يستهدف منظمة المقامرة عبر الإنترنت بيتكليك، قائمة مرة أخرى معلومات التعريف الشخصي للعميل.

عند تحليل هذا المنشور والعينات، تم اكتشاف أن البيانات التي قدموها تم تنسيقها من قبل مجمّع تمت استضافته في منتديات القرصنة المختلفة.

جعل إخفاء العينات من الصعب التحقق من صحة هذا المنشور. ومع ذلك، من خلال اختيار الأسماء عشوائيًا من العينة وتحليلها عبر مصادر البيانات المختلفة، لاحظنا عاملاً مشتركًا واحدًا: كانت جميع الأسماء موجودة في نفس العازف من إحدى هذه المنصات.

تقودنا هذه النتيجة إلى استنتاج أن هذا المنشور هو منشور مزيف آخر حيث قام الممثل ببساطة برعاية البيانات من كومبوليست موجود.

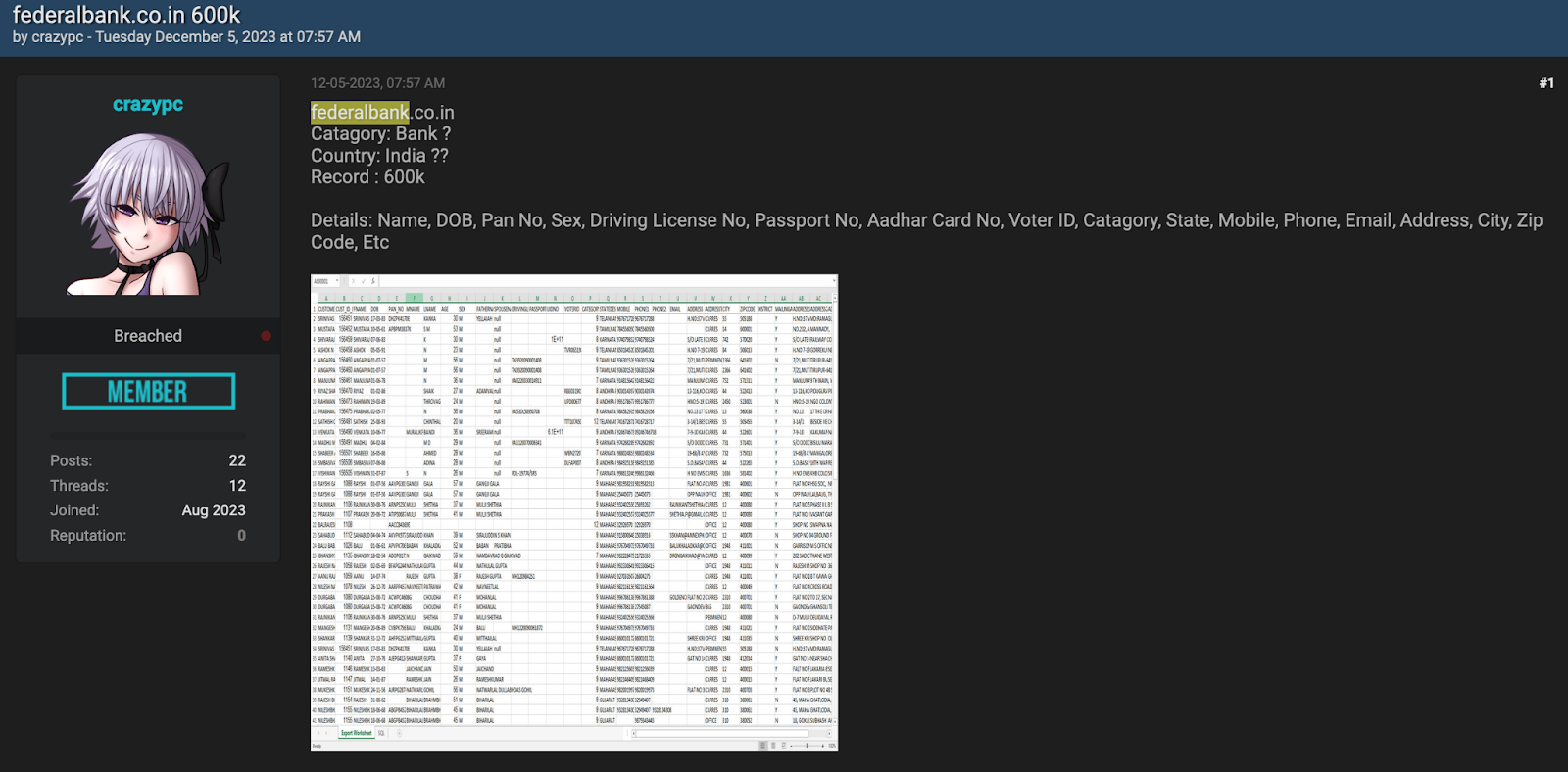

3. 24 ديسمبر 2024: أعلنت Bashe عن تسريب آخر على موقع تسريب البيانات الخاص بها البنك الفيدرالي عطاء الهند معلومات التعريف الشخصي للعميل.

عند تحليل هذا المنشور والعينات، تم اكتشاف أن العينة التي قدموها مطابقة للعينة المنشورة على Breachforum في مايو 2023.

4. 23 ديسمبر 2024: أعلن Bashe عن تسريب آخر على موقع تسريب البيانات الخاص به يستهدف بنكًا إندونيسيًا - لينبانك، قائمة مرة أخرى معلومات التعريف الشخصي للعميل.

عند تحليل هذا المنشور والعينات، تم اكتشاف أن البيانات التي قدموها لا علاقة لها تمامًا ببنك إندونيسيا بسبب ذكر رمز IFSC للبنوك الهندية.

5. 18 ديسمبر 2024: أعلن Bashe عن تسريب آخر على موقع تسريب البيانات الخاص به مرة أخرى يستهدف بنكًا إندونيسيًا - بنك راكيات إندونيسيا (BRI) ، قائمة مرة أخرى معلومات التعريف الشخصي للعميل.

عند تحليل هذا المنشور والعينات، تم اكتشاف أن العينة التي قدموها مطابقة لإحدى المستندات المتاحة للجمهور على منصة المشاركة.

الاسم المستعار: إيرلين، APT73 (المُعلنة ذاتيًا APT)

مستوى النشاط: نشطة للغاية

الدافع الأساسي: مكاسب مالية، اكتساب المصداقية

يُظهر Bashe نطاقًا واسعًا للاستهداف عبر مختلف الصناعات، بما في ذلك: