🚀 لقد رفعت CloudSek جولة B1 من السلسلة B1 بقيمة 19 مليون دولار - تعزيز مستقبل الأمن السيبراني التنبؤي

اقرأ المزيد

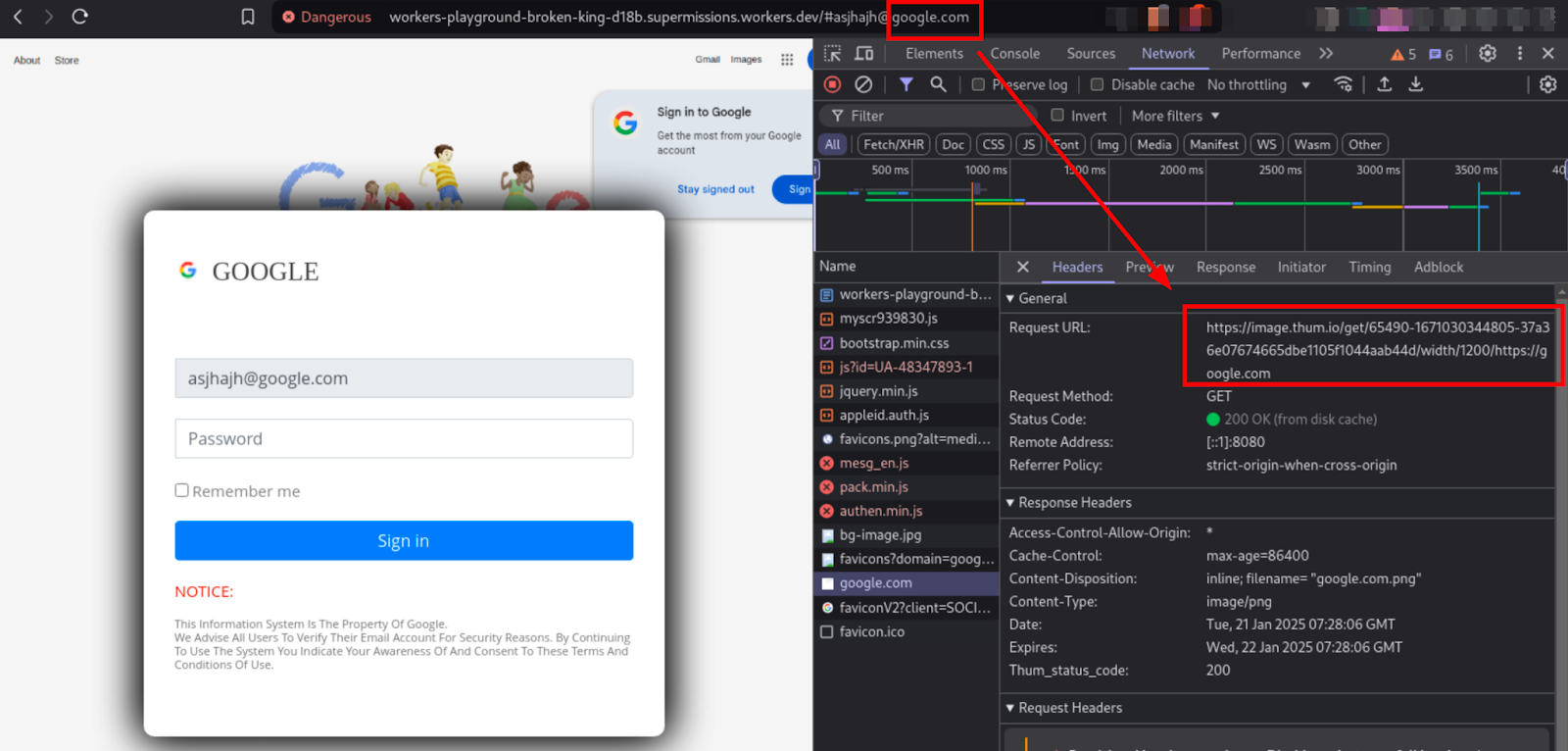

اكتشف فريق أبحاث التهديدات في CloudSek صفحة تصيد عامة يمكن ذلك انتحال شخصية أي علامة تجارية باستخدام صفحة تسجيل دخول عامة لسرقة بيانات الاعتماد. تتم استضافة صفحة التصيد باستخدام عمّال Cloudflare. dev، خدمة اسم نطاق مجانية.

1. تتم استضافة صفحة التصيد ذات المظهر العام على عنوان URL هذا: ملعب العمال - الملك المكسور - d18b.surmissions.workers.dev وهو مصمم لسرقة أوراق الاعتماد من الضحايا غير المرتابين.

2. من أجل تحويل صفحة تسجيل الدخول إلى بريد الويب ذات المظهر العام إلى انتحال شخصية علامة تجارية معينة، يمكن استخدام عنوان URL المصمم هذا: ملعب العمال - الملك المكسور - d18b.surmissions.workers.dev/#ahshs@google.com.

3. يمكن تخصيص هجمات التصيد الاحتيالي لاستهداف مؤسسات محددة عن طريق إضافة عنوان البريد الإلكتروني للموظف إلى نهاية عنوان URL العام لصفحة التصيد الاحتيالي، مفصولًا بـ # رمز.

4. يأخذ موقع التصيد الاحتيالي لقطة شاشة للنطاق الموجود في عنوان البريد الإلكتروني للمستخدم المستهدف (مثل google.com) باستخدام thum.io(مولد لقطة شاشة مجاني لموقع الويب) ويستخدمه كخلفية لموقع التصيد الاحتيالي لخداع المستخدمين المطمئنين.

5. بمجرد إدخال الضحية بيانات الاعتماد لتسجيل الدخول، يتم تسريب بيانات الاعتماد الخاصة بها إلى نقطة نهاية بعيدة - hxxps: //kagn [.] org/zebra/nmili-wabmall.php

6. تم تشويش DOM الخاص بصفحة التصيد الاحتيالي باستخدام JavaScript (اسم الملف:myscr939830.js) [Fig5] للتهرب من الكشف من محركات الاحتيال. ومع ذلك، لم تكن جافا سكريبت معقدة وكان من السهل إزالة الغموض عنها. بمجرد إزالة التشويش، يمكن التحقق من وظائف الصفحة من الكود المصدري.

7. يمنع مقتطف الشفرة المستخدمين من عرض مصدر الصفحة، والذي يمكن استخدامه لتحديد محاولات التصيد وحظرها - الشكل 6

8. فيما يلي الوظيفة الموجودة في شفرة المصدر التي تم إزالة الغموض عنها والتي توضح كيفية إنشاء صفحة التصيد بشكل ديناميكي باستخدام خدمات مجانية من thum.io ونقطة نهاية favicon fetcher من Google.

1. استنادًا إلى تشابه ملف Javascript المبهم، حددنا عناوين URL الأخرى للتصيد الاحتيالي التي تستخدم نفس التكتيكات ولكن يتم استضافتها باستخدام Cloudflare r2.dev: https://pub-3bb44684992b489e903bd3455d3b6513.r2[.]dev/WEBDATAJHNCHJF879476436743YREBHREBNFBJNFHJFEJERUI4894768467RYHGJGFHJGHJ.html

2. خلال تحليل أعمق لملف جافا سكريبت نفسه (myscr939830.js)، تم اكتشاف أنه مستضاف على خدمة تخزين بلوكتشين مجانية، تخزين الويب 3.

3. قام ممثل التهديد بسرقة بيانات الاعتماد المسروقة إلى خادم بعيد، kagn [] .org. تم تسجيل هذا النطاق، الذي يسيطر عليه ممثل التهديد، منذ 6 سنوات ويتم استضافته على Wordpress. من المحتمل أن يكون ممثل التهديد قد استغل ثغرة أمنية وربما قام بإغلاق الخادم في /zebra/nmili-wabmall.php.